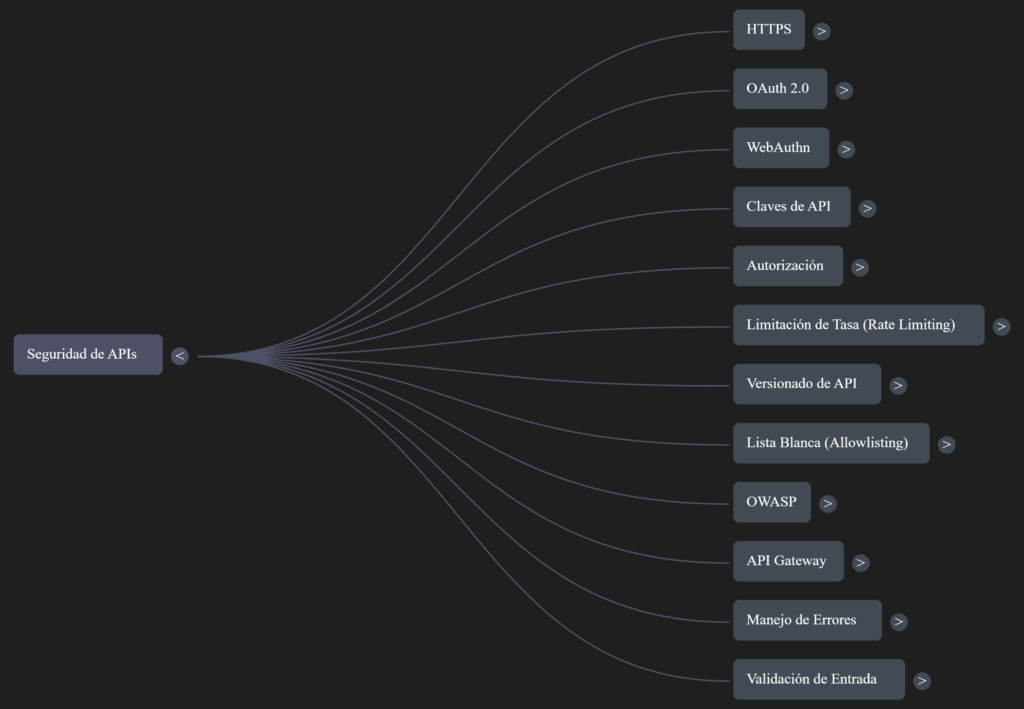

Temas Principales e Ideas Clave:

- Cifrado de Comunicaciones con HTTPS:

- Idea Clave: Utilizar HTTPS para cifrar los datos transmitidos entre el cliente y el servidor, previniendo escuchas no autorizadas y ataques de intermediario.

- Justificación: «https is the secure version of HTTP which encrypts data transmitted between the client and server. This encryption helps prevent E dropping man in the middle attacks and other security threats.»

- Implicación: Protección de información sensible como claves de API, tokens de sesión y datos de usuario.

- Autorización con OAuth 2.0:

- Idea Clave: Implementar OAuth 2.0 como un protocolo estándar de la industria para la autorización, permitiendo a aplicaciones de terceros acceder a recursos de usuario de forma limitada sin compartir credenciales directamente.

- Flujo Principal: Redirección al servidor de autorización, autenticación del usuario, concesión de permisos, emisión de un token de acceso, uso del token para llamadas a la API, validación del token por la API.

- Beneficios: No se almacenan contraseñas, integración segura con servicios de terceros.

- Ejemplo: «say we built a travel app that needs access to the users Google Calendar to check availability with o Off 2 our app redirects the user to Google to authenticate and Grant calendar access Google then provides an access token our app can use to read that users calendar events from the Google Calendar API all without you storing usernames or passwords».

- Autenticación Segura con WebAuthn:

- Idea Clave: Adoptar WebAuthn como un estándar más seguro y fácil de usar para la autenticación de usuarios, reemplazando las contraseñas tradicionales con criptografía de clave pública y factores biométricos.

- Ventajas: Mayor resistencia a ataques como el phishing y el credential stuffing.

- Adopción: Soportado por los principales navegadores y plataformas.

- Gestión de Claves de API con Niveles de Acceso:

- Idea Clave: Implementar claves de API con diferentes niveles de acceso y permisos específicos en lugar de utilizar una única clave para todas las operaciones.

- Beneficios: Limitación del «radio de explosión» en caso de compromiso de una clave.

- Prácticas Recomendadas: Rotación periódica de claves y mecanismos para revocar claves comprometidas inmediatamente.

- Ejemplo: «we could have a readon key for public data access a right key for modifying internal data stores and an admin key for privileged operations like deploying Updates».

- Control de Acceso con Autorización Adecuada:

- Idea Clave: Asegurar que los clientes autenticados solo puedan acceder y modificar los datos para los que están autorizados.

- Patrón Común: Control de acceso basado en roles (RBAC), donde se asignan roles con permisos específicos a los clientes.

- Principio Fundamental: Principio de menor privilegio.

- Protección contra Sobrecarga con Rate Limiting:

- Idea Clave: Implementar límites de velocidad (rate limiting) para controlar el número de solicitudes que un cliente puede realizar dentro de un período de tiempo determinado.

- Objetivos: Proteger las APIs de ataques de denegación de servicio (DoS) y clientes defectuosos.

- Criterios: Límites basados en dirección IP, ID de usuario, clave de API, tipo de solicitud o recurso.

- Evolución Controlada con Versionado de APIs:

- Idea Clave: Utilizar el versionado de APIs para introducir cambios o nuevas funcionalidades sin interrumpir a los clientes existentes.

- Implementación Común: Incluir el número de versión en la URL de la API (ej., /v1/users).

- Beneficios Adicionales: Mejor gestión de cambios y documentación específica por versión.

- Seguridad Proactiva con Listas Blancas (Allowlisting):

- Idea Clave: Permitir explícitamente el acceso solo a un conjunto predefinido de entidades confiables (direcciones IP, IDs de usuario, claves de API), denegando todo lo demás por defecto.

- Principio: «Deny all» (denegar todo por defecto), considerado más seguro que las listas negras.

- Conocimiento y Mitigación de Riesgos con OWASP:

- Idea Clave: Utilizar los recursos y guías del Proyecto de Seguridad de Aplicaciones Web Abiertas (OWASP), especialmente la lista de los 10 principales riesgos de seguridad para APIs.

- Objetivo: Identificar y abordar las vulnerabilidades críticas durante el diseño y desarrollo de las APIs.

- Recurso Clave: «it’s essential to review and address this risk during the design and development phases of our API to ensure a secure Foundation we can leverage oa’s resources such as the API security top 10 list to access our API vulnerabilities and Implement appropriate counter measures».

- Centralización de la Seguridad con un API Gateway:

- Idea Clave: Utilizar un API Gateway como un punto de entrada único para todas las APIs y servicios backend, centralizando la aplicación de políticas de seguridad (autenticación, rate limiting, etc.).

- Beneficios Adicionales: Gestión de tráfico, caching, logging y monitoring.

- Gestión de Errores Segura y Útil:

- Idea Clave: Proporcionar mensajes de error descriptivos pero seguros a los clientes, evitando la exposición de detalles internos o información sensible que pueda ser utilizada por atacantes.

- Prácticas Recomendadas: Categorizar errores (cliente/servidor), utilizar códigos de estado HTTP apropiados, nunca retornar trazas de pila completas o mensajes de error internos en producción.

- Ejemplo de Mensaje Seguro: «invalid input provided please review and try again» en lugar de un mensaje detallado de error de base de datos.

- Defensa Fundamental con Validación Robusta de Entradas:

- Idea Clave: Implementar una validación exhaustiva de todos los datos recibidos de los clientes (parámetros, headers, payloads).

- Objetivos: Prevenir vulnerabilidades como inyección SQL y ataques de cross-site scripting (XSS).

- Implementación: Validación tanto en el lado del cliente como en el servidor, uso de librerías de validación en el servidor, centralización de la lógica de validación.

Conclusiones:

La seguridad de las APIs es un aspecto crítico del desarrollo de aplicaciones modernas. Este documento destaca una serie de prácticas esenciales que deben ser consideradas e implementadas para proteger las APIs y los datos sensibles que manejan. Desde el uso de protocolos seguros y la gestión de la autenticación y autorización, hasta la protección contra ataques comunes y la gestión adecuada de errores, cada uno de estos consejos contribuye a una postura de seguridad más robusta. La referencia a OWASP subraya la importancia de estar al tanto de las vulnerabilidades conocidas y las mejores prácticas de la industria. La implementación de un API Gateway también se presenta como una estrategia eficaz para centralizar y simplificar la gestión de la seguridad en arquitecturas complejas. En última instancia, la seguridad de las APIs requiere un enfoque multicapa que abarque tanto medidas técnicas como la concienciación sobre los riesgos potenciales.convert_to_textConvertir en fuente